WE  BLOGGING

BLOGGING

Cybersécurité : un grand pouvoir implique de grandes responsabilités !

09/09/2021 - Cybersécurité, Reponsabilité

Contrairement à la croyance populaire, la célèbre formule « un grand pouvoir implique de grandes responsabilités ! » n’est pas prononcée par Spiderman dans le film éponyme de Sam Raimi (2002) mais par son oncle Ben.

D’ailleurs, l’origine de cette phrase est même plus ancienne car on la retrouve notamment dans les écrits de Winston Churchill en 1906 lorsqu’il déclarait « La responsabilité est le prix de la grandeur » !

Winston Churchill était lui-même bien conscient de la profondeur de ces mots quand il lança le projet Ultra, destiné à casser le code de la machine de cryptage allemande Enigma.

En d’autres termes, le « Vieux Lion » est à l’origine d’un des tous premiers projets en cybersécurité !

Et en matière de cybersécurité, les enjeux sont élevés : ils nécessitent le talent de jeunes femmes et de jeunes hommes qui détiennent ce pouvoir immense : protéger les systèmes des failles et des attaques.

Etes-vous cette sorte de super héros de la DSI ?

Quelles sont les capacités et les obligations de l’expert en cybersécurité ?

Quels sont les nouveaux pouvoirs liés à la cybersécurité ?

Bien que l'ère digitale ait ouvert un monde d'opportunités, elle nous a également exposés à plusieurs menaces, notamment l'exposition et la mise en danger des informations privées et/ou sensibles.

Le besoin de cybersécurité n'a jamais été aussi important qu'aujourd'hui.

Les cybercriminels ont la capacité d'atteindre leurs cibles dans n'importe quelle partie du monde à tout moment.

La dernière décennie a vu une augmentation considérable du vol d'identité, des pertes d'argent et des violations de données notamment auprès d'infrastructures essentielles comme les centrales électriques, les hôpitaux et les entreprises de services financiers.

Pour rappel, la cybersécurité consiste à protéger les activités en protégeant :

- les ordinateurs

- les serveurs

- les appareils mobiles

- les systèmes électroniques

- les réseaux

- les données

Pour assurer ce rôle de protecteur, l’expert en cybersécurité dispose de certains « pouvoirs » bien spécifiques :

- Il sait combiner processus et technologies pour créer un mur inviolable contre les cyberattaques.

- Il peut automatiser l’exécution d'actions de sécurité avec le pouvoir de détecter, d'enquêter et de corriger les cybermenaces avec ou sans intervention humaine puis d’identifier les menaces entrantes. Ceci en triant et en hiérarchisant les alertes à mesure qu'elles émergent, et enfin en y répondant en temps opportun.

- Il peut former les équipes pour diminuer le risque lié aux mauvaises pratiques.

- Le DevSecOps, quant à lui, dispose du super-pouvoir d'éviter les silos et de s'assurer que la rapidité d'exécution ne se fasse pas au détriment, ou à la merci, des vulnérabilités de sécurité.

Qui sont les super vilains derrière les cyberattaques ?

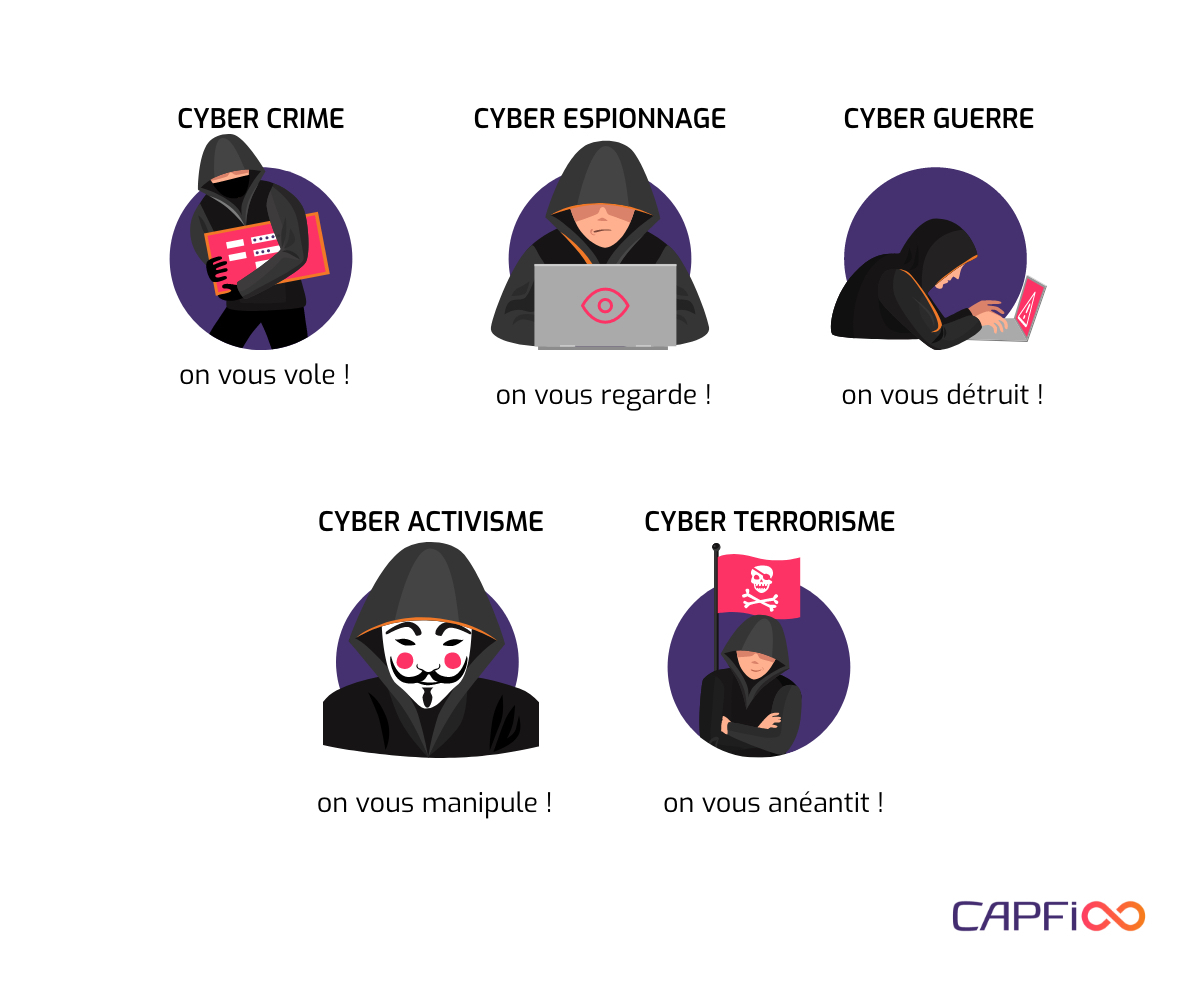

Les cybermenaces se précisent d’année en année ! Il est essentiel de bien distinguer les 5 formes que peuvent revêtir les super méchants qui cherchent à contourner la cybersécurité.

Le cybercrime : Il vise à vous dérober de l’argent ou des données pouvant être échangées contre de l’argent. Dans cette catégorie, on retient surtout la variante redoutable du Ransomware (logiciel d'extorsion pouvant verrouiller vos données et demander une rançon en échange du déblocage de celles-ci).

Le cyber-espionnage : Il s’agit d’actions consistant à infiltrer, clandestinement ou sous de faux prétextes, les systèmes informatiques d'une organisation pour récupérer des informations stratégiques. Les pirates-espions utilisent généralement l'usurpation d’identité, l'utilisation de logiciels malveillants (malware) ou le phishing et cherchent à ne pas se faire repérer.

La cyber-guerre : les actes de cyberguerre constituent des versions plus avancées des conduites de la guerre classiques (sabotage, espionnage et subversion). La première cyberguerre d’ampleur a été conduite par la Russie contre l’Estonie en 2007.

Le cyber-activisme : Également appelé « Hacktivisme » ou « cyber-militantisme », il chercher à perturber le fonctionnement de sites web ou de réseaux informatiques afin de défendre une cause politique ou sociale.

Le cyberterrorisme : Ce terme est controversé car il s’applique aux organisations terroristes connues mais certains Etats souhaiteraient l’étendre au cyber-activisme. L’objectif des cyber-terroristes est l’anéantissement de réseaux sensibles pour fragiliser une société par la peur.

La menace plane donc sous diverses formes.

Pour s’opposer à ces nouvelles formes d’agression virtuelles, mais aux conséquences très réelles, il est nécessaire de disposer de vraies héros de la cybersécurité, capables de déjouer ou d’atténuer les effets des attaques.

Comment peut-on laisser un hôpital être la cible de telles agressions quand on peut agir ?

Êtes-vous prêt(e) à rejoindre la lutte ?

L’enjeu est de taille : sans des équipes talentueuses et motivées, des entreprises peuvent être en difficulté, des secrets êtres révélés, et, pire que tout : des vies peuvent être menacées !

Si vous êtes un spécialiste de la cybersécurité, vous pouvez participer à cette lutte à l’échelle mondiale (on espère que votre anglais est bon !) en rejoignant par exemple les équipes de CAPFI 6ème sens, l’entité experte du groupe CAPFI spécialisée en Sécurité, Automatisation et Cloud.

Votre mission serait de participer activement à la protection des SI des entreprises en France en détectant et traitant les incidents de sécurité et en gérant au quotidien les vulnérabilités des applications.

Venez utiliser vos super pouvoirs au sein d’équipes d’experts pour exercer enfin les responsabilités auxquelles vous aspirez !

Vous souhaitez découvrir les opportunités de carrière chez CAPFI ? Alors transmettez-nous vos coordonnées 👉Je souhaite être contacté(e)